发表评论

渗透测试指南OWASP Testing Guide v5

本次仅仅对owasp目录遍历章节的渗透测试指南进行简单翻译,owasp渗透测试指南还有很多章节,自取,自译,share and fire !

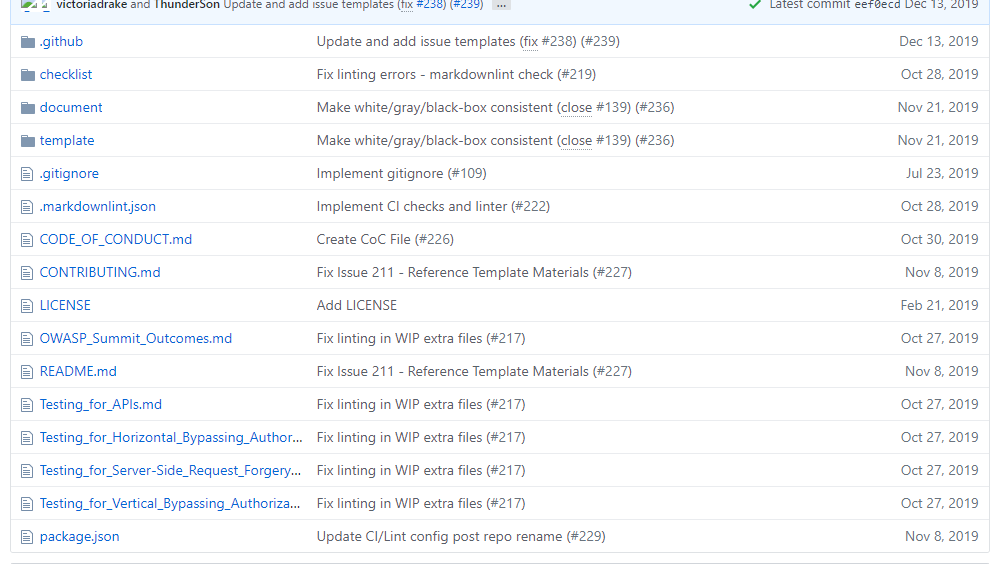

owasp渗透测试指南文档地址:

https://github.com/OWASP/OWASP-Testing-Guide-v5

许多web应用程序在日常操作中使用和管理文件。攻击者可以使用未经良好设计或部署的输入验证方法,利用系统来读取或写入不可访问的文件。在特定情况下,可以执行任意代码或系统命令。

传统上,web服务器和web应用程序实现身份验证机制来控制对文件和资源的访问。web服务器试图将用户的文件限制在“根目录”或“web文档根目录”中,后者表示文件系统上的物理目录。用户必须将此目录视为web应用程序层次结构中的基本目录。

使用访问控制列表(acl)定义权限,acl标识哪些用户或组应该能够访问、修改或执行服务器上的特定文件。这些机制旨在防止恶意用户访问敏感文件(例如,类unix平台上的common/etc/passwd文件)或避免执行系统命令。