发表评论

下载地址:https://pan.xunlei.com/s/VMVLHbRr0mKziSmPZcseGkSrA1?path=%2F

提取码:4yhx

解压密码: www.ddosi.com

转载来源于:https://www.ddosi.com/book-0/

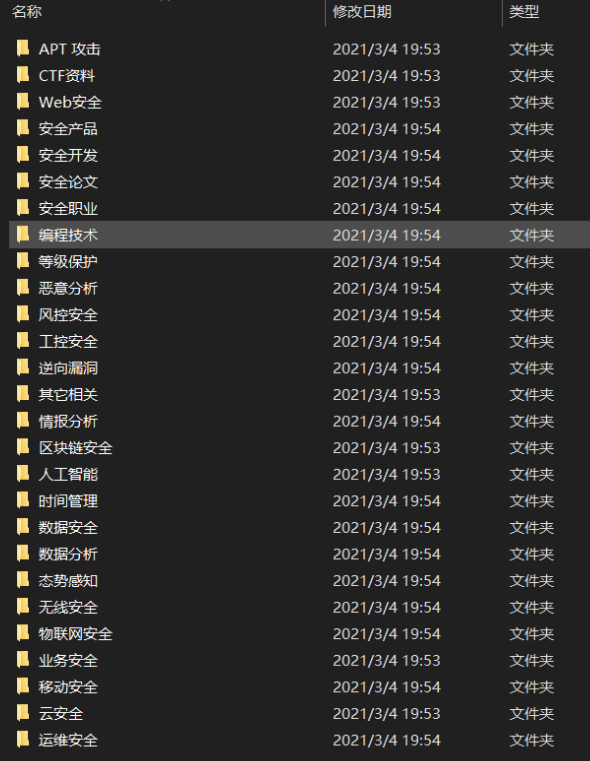

信息安全技术导图大全|信安|网安思维导图 ├─APT 攻击 │ APT 攻击.png │ APT攻防指南基本思路v1.0-SecQuan.png │ Red Teaming Mind Map.png │ Windows常见持久控制.png │ 发现与影响评估.jpg │ 深度分析.jpg │ 渗透.png │ 网络攻击与防御图谱.jpeg │ 网络攻击与防范图谱.jpeg │ ├─CTF资料 │ CTF攻防部署.png │ CTF题目工具资源.png │ MISC.png │ ├─Web安全 │ JavaWeb简介.png │ Jboss引起的内网渗透.png │ Maltego使用导图.jpg │ nmap.jpg │ Nmap.png │ pentester.jpg │ pentest_method.jpg │ PHP源码审计.png │ powershell语法.png │ PTES_MindMap_CN1.pdf │ python系统审计.jpg │ RedTeamManula.jpg │ Web 架构中的安全问题.png │ WEB2HACK.jpg │ Web安全.png │ Web安全技术点.jpg │ web应用测试.jpg │ Web指纹分析方法.png │ Web攻击及防御技术.png │ Web服务器入侵防御.jpg │ web渗透.jpg │ Windows常见持久控制.png │ xml安全汇总.png │ XSS利用架构图.jpg │ XSS攻击点汇总.png │ 主流测试工具分类.jpg │ 内网渗透.png │ 域名搜集途径.png │ 安全漏洞总结.jpg │ 密码找回逻辑漏洞总结.png │ 渗透标准.jpg │ 渗透流程.jpg │ 渗透测试实验室.jpg │ 渗透测试思维导图.png │ 渗透测试流程.jpg │ 渗透测试详细版.jpg │ 社会工程学.jpg │ 系统端口审计琐事.jpg │ 网站入侵图.jpg │ 网络安全绪论.png │ 进阶渗透.png │ 黑客入侵行为分析.gif │ ├─业务安全 │ P2P-security.png │ SEO导图.gif │ 业务安全.jpg │ 业务安全1.jpg │ 业务安全测试点.jpg │ 网游安全运营管理体系.jpg │ 黑色产业.jpg │ 黑色产业链示意图.pdf │ ├─云安全 │ AWS安全.png │ 微软的cybersecurity参考架构.png │ 虚拟化技术.png │ ├─人工智能 │ AI 与安全.jpeg │ Cyber-Analytics-Based-on-Models-Algorithms-V2-1024x555.webp │ kaggle-特征工程.png │ machine-learning-map.png │ NLP.jpeg │ 人工智能.jpg │ 安全三象限.jpg │ 数学基础.jpg │ 机器学习.jpg │ 机器学习算法地图.jpg │ 深度学习.jpg │ 算法选择.jpg │ ├─其它相关 │ 2012sec_event.jpg │ 2018年信息安全从业者书单推荐.jpg │ amazon云安全体系.jpg │ infosec.svg │ SEO-Cheatsheet.png │ 中国黑阔技术金字塔.png │ 网络安全全景图.jpg │ 网络安全发展与未来.png │ 舆情监测业务架构.png │ 首席安全官技能图.jpg │ 黑产.jpg │ ├─区块链安全 │ blockchain.png │ Hash算法与摘要.png │ WechatIMG5034.jpeg │ WechatIMG5039.jpeg │ WechatIMG7462.png │ 加解密算法.png │ 区块链安全.jpeg │ 区块链安全攻防简图 .jpg │ 区块链技术指南—密码学与安全技术.png │ 区块链生态圈.jpeg │ ├─安全产品 │ 2019-安全产品一览.png │ 中国网络安全产品分类及全景图2019H1_v1.1.jpg │ ├─安全开发 │ Cheatsheet_OWASPCheckList.png │ LAMPer技能树.jpeg │ Python 知识点.jpg │ python_regrex.png │ QM--Python.png │ vi.jpg │ vim2.jpg │ wyscan设计结构.png │ 信息系统整体安全生命周期设计.jpg │ 常见的测试类型.jpg │ 扫描与防御技术.png │ 机器学习 .png │ 爬虫技能树-总览图1.png │ 网站架构.jpg │ 网络监听与防御技术.png │ ├─安全职业 │ 信息安全从业人员职业规划.jpg │ ├─安全论文 │ 信息安全相关会议期刊.jpg │ ├─工控安全 │ IoT产品安全评估.png │ 工控安全案例.pdf │ 工控安全防护体系.png │ 工控系统安全及应对.jpg │ 智能设备.png │ ├─态势感知 │ 天融信框架.jpg │ 安天框架.jpg │ ├─恶意分析 │ apt22.png │ exploit.jpg │ java_exploit_.png │ KaiXin-EK-1.1.png │ malware_pdf.jpg │ Packers.png │ styx-New2_2013.jpg │ ├─情报分析 │ 2017_ExploitKits.png │ diamond_threat_model.png │ OSINT.png │ QQ20181021-231344.jpg │ threat_diamond_model.png │ Unnamed file.jpg │ workflow_email.png │ 习科技能表.jpg │ 威胁建模.png │ 情报分析.jpg │ 攻击路径.jpg │ 诈骗取证.jpg │ ├─数据分析 │ 大数据安全分析工作梳理.jpg │ 天融信大数据分析平台.jpg │ ├─数据安全 │ WechatIMG7271.jpeg │ 数据安全与防护.png │ 数据安全风险.png │ ├─无线安全 │ WiFi渗透流程.png │ 无线安全.jpg │ 无线电.jpg │ ├─时间管理 │ 个人知识管理工具软件.jpg │ ├─物联网安全 │ CSA物联网安全指南.png │ 智能家居安全.jpg │ 智能硬件安全.png │ 物联网与互联网对比.png │ 物联网和互联网对比-绿盟.png │ 物联网安全--梆梆安全.png │ 物联网安全系列-绿盟.png │ 物联网安全综述-绿盟.png │ 物联网设备安全分析.png │ ├─移动安全 │ andrioid-security.png │ Android 取证.jpeg │ android_windows_malware.png │ android_windows_恶意病毒发展史.png │ Android软件安全工程师技能表.png │ apk攻防.png │ iOS应用审计系统.png │ iOS软件安全工程师技能表.png │ macOS软件安全工程师技能表.png │ 移动App漏洞检测平台.png │ ├─等级保护 │ 等保内容.jpg │ ├─编程技术 │ ES.jpg │ ThoughtWorks 开发者读书路线图.jpg │ wyscan.png │ 数据库.jpg │ ├─运维安全 │ DDOS.jpg │ DDoS攻击及对策.jpg │ Linux检查脚本.jpeg │ SAE运维体系.jpg │ SIEM系统的结构图.jpg │ SSL_Threat_Model.png │ TCPIP参考模型的安全协议分层.jpg │ TCPIP参考模型的安全服务与安全机制.jpg │ WPDRRC模型.jpg │ 业务运维.jpg │ 互联网企业安全建设思路.png │ 人民银行“三三二一”总体技术框架.jpg │ 企业内网准入控制规划.jpg │ 企业安全建设技能树v1.0.png │ 信息安全.jpg │ 信息安全分层逻辑模型.jpg │ 信息安全管理.png │ 信息系统等级保护实施指南思维导图.jpg │ 口令破解与防御技术.png │ 安全事件.jpg │ 安全加固服务流程.jpg │ 安全工作要点v0.2.jpeg │ 安全管理制度.jpg │ 安全运维风险.png │ 密码安全研究.jpg │ 密码找回逻辑漏洞总结.png │ 层次化网络设计案例.jpg │ 常见电信诈骗分类.jpg │ 微软深度防御安全模型7层安全防御.jpg │ 拒绝服务攻击与防御技术.png │ 数据库安全.jpg │ 网络与基础架构图.jpg │ 运维.jpg │ 运维安全.png │ 运维职业技术点.jpg │ 非涉密信息系统等级保护.jpg │ ├─逆向漏洞 │ A-Study-of-RATs.jpg │ arm-asm-cheatsheetv.png │ cheat sheet reverse v5.png │ MPDRR模型.jpg │ Vulnerability-Exploit-fuzz-Mitigation-v1.3.jpeg │ Vulnerability-Exploit-FUZZ-Mitigation-v1.4.mmap │ Windows_Hacker学习路线图.jpg │ 入门二进制漏洞分析脑图.png │ 安全人员技术要求.jpg │ 木马攻击与防御技术.png │ 欺骗攻击与防御技术.png │ 缓冲区溢出攻击与防御技术.png │ 计算机病毒.png │ └─风控安全 componement.png P2P安全.png system.png 风控.png